Web开发网 > Web后台开发 > 黑客技术

首页 上一页 [1] 下一页 尾页 1/1页,每页显示30条,共19条相关记录

2016-11-17更新:推荐GreenVPN,注册后邮箱激活送200M免费流量。翻墙软件GreenVPN,免费VPN下载最新更新:翻墙工具下载地址软件大小:8.84MB软件语言:多国语言软件类别:网页浏览运行环境:WIN7\VISTA\2008,WINXP\2003授权方式:免费版插件情况:无插件作者主页:http://www.torproject.org下载地址:http://www.torproject.org/dist/vidalia-b..

2016-11-17更新:推荐GreenVPN,注册后邮箱激活送200M免费流量。翻墙软件GreenVPN,免费VPN下载最新更新:翻墙工具下载地址软件大小:8.84MB软件语言:多国语言软件类别:网页浏览运行环境:WIN7\VISTA\2008,WINXP\2003授权方式:免费版插件情况:无插件作者主页:http://www.torproject.org下载地址:http://www.torproject.org/dist/vidalia-b..

2016-11-17更新:推荐GreenVPN,注册后邮箱激活送200M免费流量。翻墙软件GreenVPN,免费VPN下载关键字:翻墙,翻墙工具下载地址,翻墙软件相关文章推荐退出无界浏览后后无法打开网页 解决办法firefox如何设置http代理2013-07-19更新:推荐一个不错的VPN,Green VPN,注册后登录电子邮箱激活账户,用账户登录客户端软件,有免费200M,速度很不错,..

2016-11-17更新:推荐GreenVPN,注册后邮箱激活送200M免费流量。翻墙软件GreenVPN,免费VPN下载关键字:翻墙,翻墙工具下载地址,翻墙软件相关文章推荐退出无界浏览后后无法打开网页 解决办法firefox如何设置http代理2013-07-19更新:推荐一个不错的VPN,Green VPN,注册后登录电子邮箱激活账户,用账户登录客户端软件,有免费200M,速度很不错,.. 昨天申请百度oauth第三登陆网站功能,新建应用填写的网址报backend_entrance_discovered安全漏洞,不给通过。 真的是无力吐槽了。。说登陆地址/admin/login.html有backend_entrance_discovered安全漏洞,老子的管理后台又不是/admin/login.html这个地址,这个地址是给注册用户用的,没得办法,只好修改用户登陆地址再次提交审核了。 b..

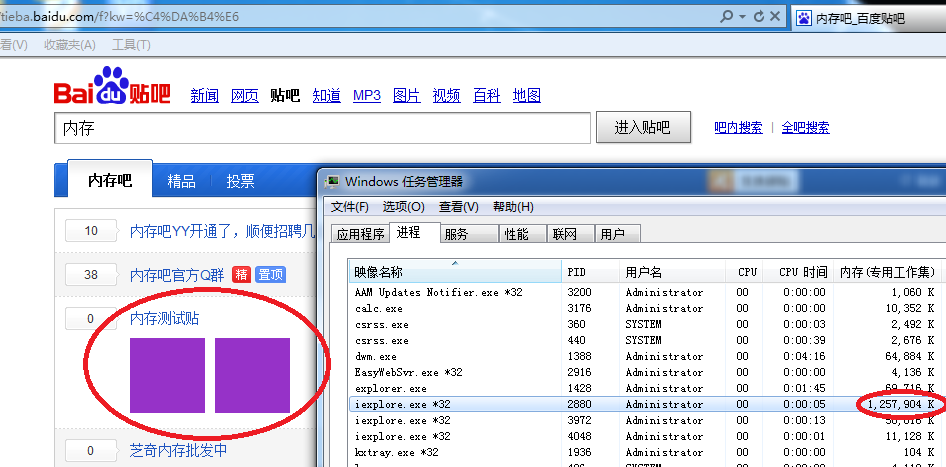

昨天申请百度oauth第三登陆网站功能,新建应用填写的网址报backend_entrance_discovered安全漏洞,不给通过。 真的是无力吐槽了。。说登陆地址/admin/login.html有backend_entrance_discovered安全漏洞,老子的管理后台又不是/admin/login.html这个地址,这个地址是给注册用户用的,没得办法,只好修改用户登陆地址再次提交审核了。 b.. 大家平时也遇到过,一些截图保存成png格式会小很多很多,而且画质完全没变。原因很简单,图片里的颜色数少,而且有大量的重复空白。经过zip压缩之后,相同二进制数据都被合并掉了,产生冗余很小的数据。而且是无损压缩,所以画质不会下降。 所以现在来创建一个重复数据特别多的图,由于本人没有深入研究过zip的具体实现,不知道怎样才算..

大家平时也遇到过,一些截图保存成png格式会小很多很多,而且画质完全没变。原因很简单,图片里的颜色数少,而且有大量的重复空白。经过zip压缩之后,相同二进制数据都被合并掉了,产生冗余很小的数据。而且是无损压缩,所以画质不会下降。 所以现在来创建一个重复数据特别多的图,由于本人没有深入研究过zip的具体实现,不知道怎样才算.. 下面的示例代码以VBScript为例,介绍防sql注入参数处理要点,只要在操作数据之前,按照下面的步骤对客户端提交的参数进行验证,一般不会出现sql注入问题,最多是脚本出错,在cint语句那里读数据库,使用连接字符串构成sql语句的,需要执行下面的操作 1)如果参数为字符串,将'替换掉xx=replace(request(xx),',) 2)如果参数为..

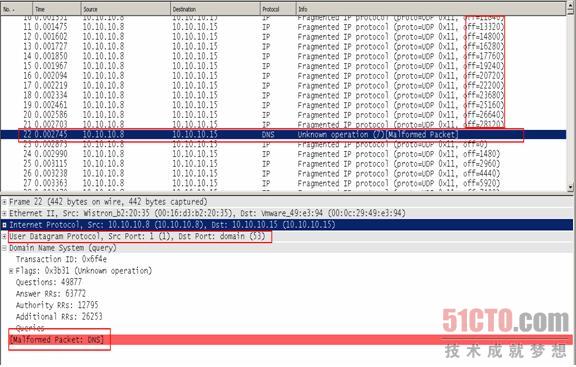

下面的示例代码以VBScript为例,介绍防sql注入参数处理要点,只要在操作数据之前,按照下面的步骤对客户端提交的参数进行验证,一般不会出现sql注入问题,最多是脚本出错,在cint语句那里读数据库,使用连接字符串构成sql语句的,需要执行下面的操作 1)如果参数为字符串,将'替换掉xx=replace(request(xx),',) 2)如果参数为.. UDP Flood攻击原理 UDP Flood是日渐猖厥的流量型DoS攻击,原理也很简单。常见的情况是利用大量UDP小包冲击DNS服务器或Radius认证服务器、流媒体视频服务器。 100k pps的UDP Flood经常将线路上的骨干设备例如防火墙打瘫,造成整个网段的瘫痪。由于UDP协议是一种无连接的服务,在UDP FLOOD攻击中,攻击者可发送大量伪造源IP地址的小UDP包。但是..

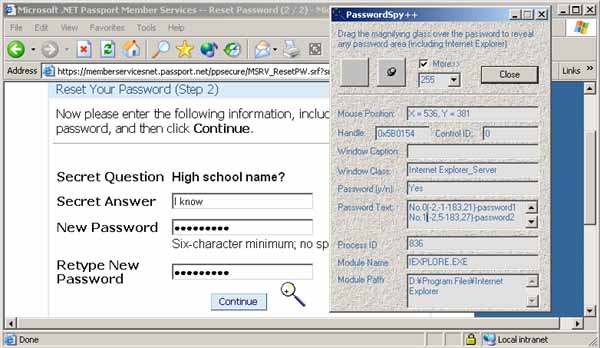

UDP Flood攻击原理 UDP Flood是日渐猖厥的流量型DoS攻击,原理也很简单。常见的情况是利用大量UDP小包冲击DNS服务器或Radius认证服务器、流媒体视频服务器。 100k pps的UDP Flood经常将线路上的骨干设备例如防火墙打瘫,造成整个网段的瘫痪。由于UDP协议是一种无连接的服务,在UDP FLOOD攻击中,攻击者可发送大量伪造源IP地址的小UDP包。但是.. 偷窥桌面程序和IE浏览器的密码编辑框作者:Zhefu Zhang编译:VCKBASE 原文出处:SuperPassword SPY++下载源代码:浏览器密码输入框密码截获软件环境:VC6/VC7, MS Platform Core SDK, IE4.0+, WinNT/2K/XP (在英文/中文/日文版的Win2k/XP 及IE6.0+SP1上测试通过)关键字:Windows 钩子,IE COM 对象,Win2k 安全上下文 IE编程 工具 系统摘要 ..

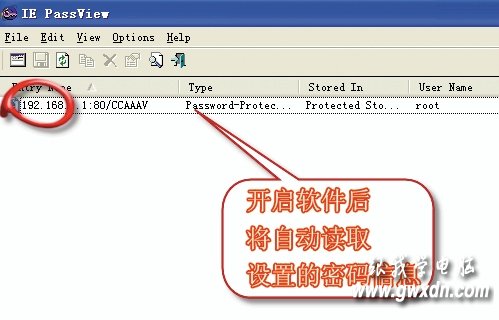

偷窥桌面程序和IE浏览器的密码编辑框作者:Zhefu Zhang编译:VCKBASE 原文出处:SuperPassword SPY++下载源代码:浏览器密码输入框密码截获软件环境:VC6/VC7, MS Platform Core SDK, IE4.0+, WinNT/2K/XP (在英文/中文/日文版的Win2k/XP 及IE6.0+SP1上测试通过)关键字:Windows 钩子,IE COM 对象,Win2k 安全上下文 IE编程 工具 系统摘要 .. 使用软件IE PassView即可轻松破解查看IE浏览器保存的密码。下载地址IE PassView(IE浏览器密码看器) v1.20下载1、运行iepv.exe,软件立即读取当前保存的密码并显示出来。如图所示,显示的信息有保存密码对应的网站、密码的类型(自动完成或者是密码保护的网站的密码、FTP等)、用户名、密码。2、双击找到的数据项,可以用另一种方式直观地显示密码。..

使用软件IE PassView即可轻松破解查看IE浏览器保存的密码。下载地址IE PassView(IE浏览器密码看器) v1.20下载1、运行iepv.exe,软件立即读取当前保存的密码并显示出来。如图所示,显示的信息有保存密码对应的网站、密码的类型(自动完成或者是密码保护的网站的密码、FTP等)、用户名、密码。2、双击找到的数据项,可以用另一种方式直观地显示密码。.. 文章出处:[EST] [CGI] 作者:风泽 转贴请注明出处,谢谢先来看几个解释:DoS(Denial of Service) 拒绝服务攻击DDoS(Distributed Denial of Service) 分布式拒绝服务攻击DRDoS(Distributed Reflection Denial of Servie Attack) 分布式反射拒绝服务攻击 拒绝服务攻击?如果你不是刚接触网络的话应该对这个词不陌生吧。拒绝服务攻击就是向网站..

文章出处:[EST] [CGI] 作者:风泽 转贴请注明出处,谢谢先来看几个解释:DoS(Denial of Service) 拒绝服务攻击DDoS(Distributed Denial of Service) 分布式拒绝服务攻击DRDoS(Distributed Reflection Denial of Servie Attack) 分布式反射拒绝服务攻击 拒绝服务攻击?如果你不是刚接触网络的话应该对这个词不陌生吧。拒绝服务攻击就是向网站.. 搞幽啊,showModalDialog {url:} 放在script标签之间竟然变成了JS/Exploit-DialogArg.gen特洛伊木马程序,被麦咖啡给杀掉了,O(∩_∩)O哈哈~ 如果你的电脑安装有麦咖啡,只要将下面的内容保存在文本类型的文件里面,如.txt,.aspx..jsp等等里面,就会被识别为JS/Exploit-DialogArg.gen特洛伊木马程序,然后杀掉,script标签之间的js代码全..

搞幽啊,showModalDialog {url:} 放在script标签之间竟然变成了JS/Exploit-DialogArg.gen特洛伊木马程序,被麦咖啡给杀掉了,O(∩_∩)O哈哈~ 如果你的电脑安装有麦咖啡,只要将下面的内容保存在文本类型的文件里面,如.txt,.aspx..jsp等等里面,就会被识别为JS/Exploit-DialogArg.gen特洛伊木马程序,然后杀掉,script标签之间的js代码全.. 先罗嗦两句。并不是只有使用穿墙软件才算翻墙。也许你还没有意识到,有些时候你已经在翻墙了。例如,当你试图查找一些英文资料时却莫名其妙的打不开相关网站,于是你向国外的朋友寻求帮助。穿墙软件的作用是代理和加密。下图以著名穿墙软件“目田门“为例,展示了用穿墙软件做代理与直接浏览网页的区别。本文重点介绍几个免费获取最新穿墙软件的..

先罗嗦两句。并不是只有使用穿墙软件才算翻墙。也许你还没有意识到,有些时候你已经在翻墙了。例如,当你试图查找一些英文资料时却莫名其妙的打不开相关网站,于是你向国外的朋友寻求帮助。穿墙软件的作用是代理和加密。下图以著名穿墙软件“目田门“为例,展示了用穿墙软件做代理与直接浏览网页的区别。本文重点介绍几个免费获取最新穿墙软件的.. 文章作者:风流倜傥某日在cn群里聊天,有朋友丢出一个jay官方网站的注入点,闲着无聊就测试了下。没想到最后轻松的得到了系统权限。在取得webshell过程中遇到点困难,也学到了一点东西。看注射点,老规矩,先提交个单引号,返回错误提示是You have an error in your SQL syntax; check the manual that corresponds to your MySQL server versio..

文章作者:风流倜傥某日在cn群里聊天,有朋友丢出一个jay官方网站的注入点,闲着无聊就测试了下。没想到最后轻松的得到了系统权限。在取得webshell过程中遇到点困难,也学到了一点东西。看注射点,老规矩,先提交个单引号,返回错误提示是You have an error in your SQL syntax; check the manual that corresponds to your MySQL server versio..